Il Red Team ha il compito di conseguire un determinato risultato, concordato con l’azienda Cliente, per esempio acquisire le e-mail della direzione o degli sviluppatori.

Non è importante quante vulnerabilità abbia l’azienda o su che dispositivo bersaglio l’attività si svolga, ciò che conta è fare il possibile per ottenere quei dati.

Per lo svolgimento del servizio, ci avvaliamo del nostro Team di Ethical Hacker che studiano e agiscono proprio come farebbe un soggetto malintenzionato, adoperando tutte le procedure e tecniche per valutare in maniera esaustiva e concreta la capacità di risposta dell’azienda ad un tentativo di violazione.

Supportiamo il cliente in tutte le componenti tecnologiche necessarie per l’implementazione dei framework TIBER-EU/TIBER-IT richiesti dalla legislazione europea DORA (Threat Lead Penetration Testing e altro…)

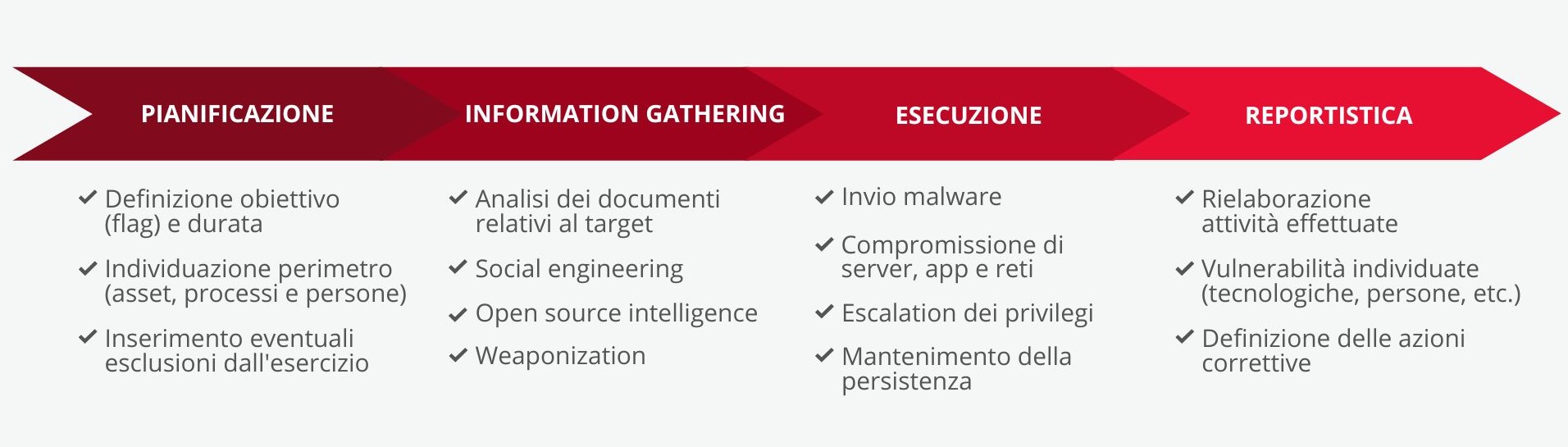

Prevediamo un’attività preventiva di pianificazione, raccolta delle informazioni e organizzazione dell’area di intervento con i nostri consulenti, massimizzando la performance dell’esercitazione svolta.

– Definizione obiettivi e attività

– Scansioni di vulnerabilità e social engineering

– Weaponization

Forniamo servizio di Purple Team Assessment per tutte le aziende dotate di un SOC, interno o esterno, al fine di valutare la capacità del team di sicurezza del cliente di rilevare, rispondere e prevenire gli attacchi informatici.

Durante l’intero ciclo di esercitazione, assistiamo e accompagniamo il cliente al miglioramento delle proprie tattiche, tecniche e procedure.

Rielaboriamo tutte le attività effettuate, gli obiettivi conseguiti, le vulnerabilità tecnologiche, procedurali o umane riscontrate e le necessarie azioni correttive che il cliente dovrebbe mettere in campo.

Il punto di arrivo dei nostri esercizi è riscontrabile nell’incremento del valore difensivo di un’azienda e nella sua capacità di rispondere efficacemente agli attacchi.

Proteggi la tua azienda, affidati a SKIT.

Scopri come i nostri servizi possono aiutarti a rinforzare la tua struttura informatica e a porre in sicurezza i dati e la riservatezza della tua azienda