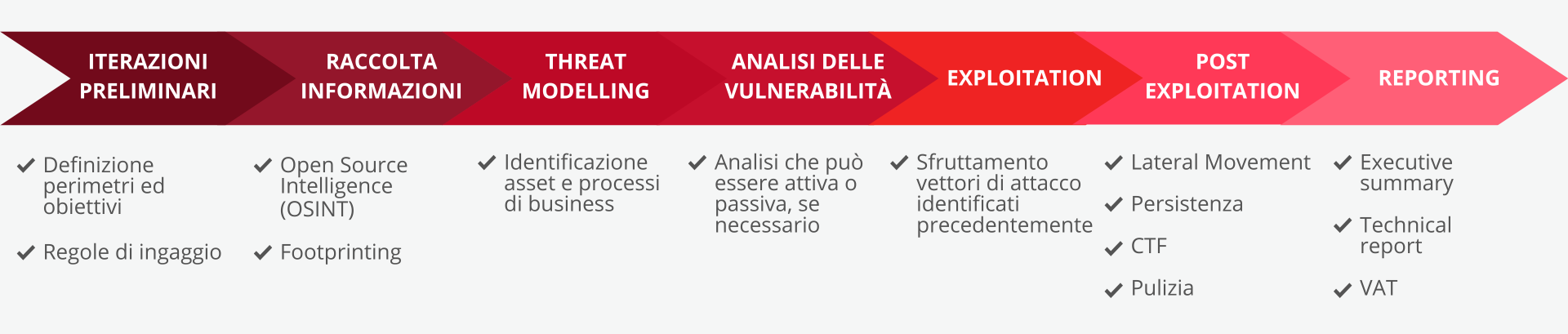

Nel corso degli anni siamo giunti ad elaborare un approccio ibrido, combinando le più avanzate metodologie assodate dalla comunità scientifica alle competenze interne del nostro team di Ethical Hacker e di R&D.

Questo metodo ci consente non solo di ottenere una maggiore efficacia del servizio, ma anche di minimizzare il rischio di “falsi positivi”. I nostri Security Assessment rispondono ai seguenti obiettivi:

• svelare eventuali difetti e falle nei sistemi target

• comprenderne il reale impatto e danno per l’azienda

• definire le corrette contromisure

Identifichiamo e classifichiamo falle di sicurezza presenti in un sistema o in una rete che, se sfruttate, potrebbero consentire l’accesso ai dati sensibili aziendali o persino far assumere il controllo dei sistemi.

Il network pentest prevede un attacco reale all’azienda, fornendo informazioni critiche sui potenziali punti deboli che gli hacker potrebbero utilizzare come punti di ingresso per ottenere l’accesso.

Valutiamo la sicurezza di applicazioni web-based commerciali o sviluppate in-house per rivelarne l’esposizione sia ad attacchi interni che esterni (come utenti malintenzionati o aggressori anonimi).

Identificazione vulnerabilità, validazione delle security policies esistenti, test dell’integrità di risorse e sistemi rivolti al Web, rispetto dei requisiti di conformità.

Forniamo una revisione della postura di sicurezza di un’app mobile (sia piattaforma Android che iOS) per individuare eventuali vulnerabilità che un hacker potrebbe sfruttare.

Svolgiamo controlli mirati su: autenticazione, gestione delle sessioni, controllo degli accessi, gestione dell’input, crittografia dei dati, etc.

Le aziende devono affrontare un elevato numero di ostacoli quando proteggono i dati sensibili nel cloud.

La nostra esperienza copre l’analisi della sicurezza di vari servizi cloud, in particolare quelli di Amazon AWS, e infrastrutture di container complesse, tra le cui attività figurano: configurazioni della console cloud, Identity Access Management (IAM), credenziali di accesso e strong authentication, visibilità dei bucket, etc.

Nello svolgimento dell’attività, adottiamo linee guida e standard riconosciuti a livello internazionale, così come metodologie proprietarie. Questi i 4 principali:

– PTES (Penetration Testing Execution Standard)

– OSTTMM (Open Source Security Tester Methodology Manual)

– OWASP (Open Web Application Security Project)

– SKIT HybridST (SKIT Hybrid Security Testing)

Verifichiamo le vulnerabilità inerenti ai protocolli di autenticazione e di crittografia comuni come WEP, WPA e 802.1x per ottenere un eventuale accesso wireless non autorizzato e la presenza di Rogue Access Point.

Tali test vengono eseguiti in loco, poiché il pentester deve trovarsi nella portata del segnale Wi-Fi a scopo di test.

In SKIT la componente umana è fondamentale, sia nel rapporto con i Clienti che nello svolgimento dei nostri Penetration Test!

Proteggi la tua azienda, affidati a SKIT.

Scopri come i nostri servizi possono aiutarti a rinforzare la tua struttura informatica e a porre in sicurezza i dati e la riservatezza della tua azienda